Introducción • Ataques • Funciones • Instalación • Requisitos

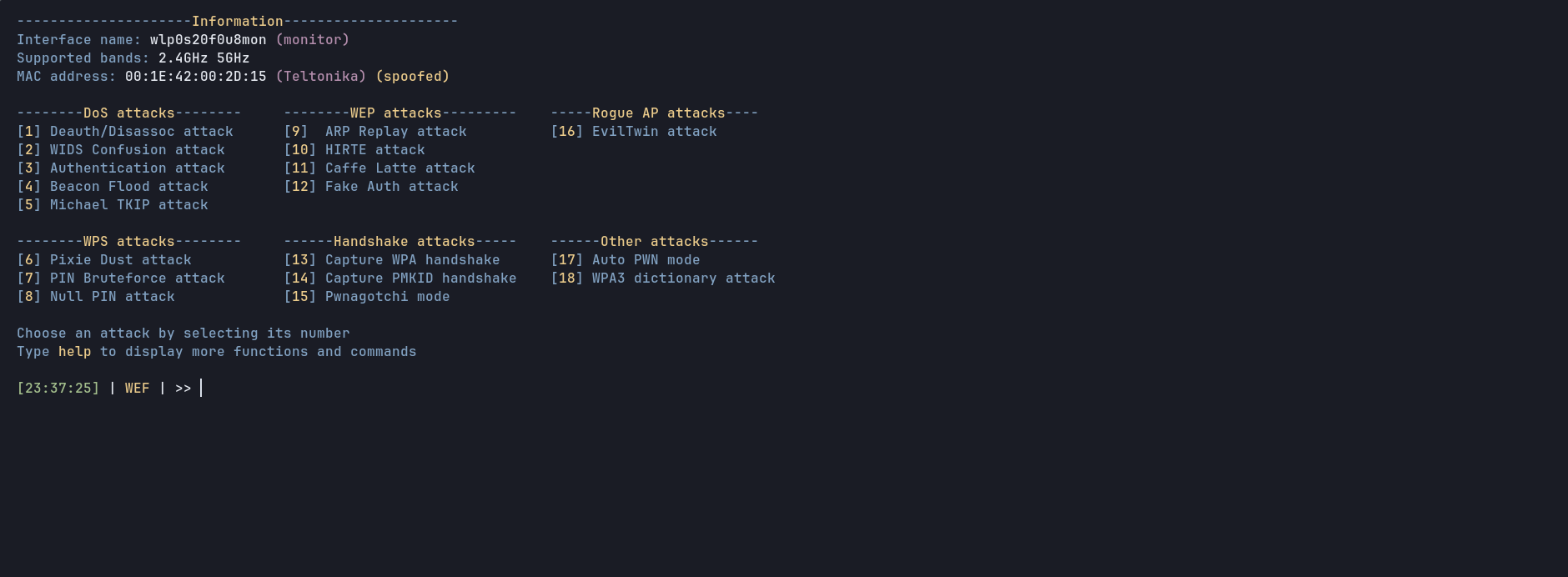

Este proyecto comenzó alrededor de 2021 como una herramienta personal para auditar redes fácilmente sin escribir comandos largos, ni configurar todos los valores uno a uno además de automatizar todo el proceso. Esta no es una herramienta profesional, este proyecto fue creado para aprender acerca de la seguridad wireless. Esto un framework ofensivo para auditar redes wifi con diferentes tipos de ataques WPA/WPA2, WPS y WEP, cracking de hashes automatizado y mucho más.

Si encuentras algún error, abre un issue en el repositorio (puedes escribirlo en español o inglés, como prefieras). Si tienes alguna duda también puedes contactar conmigo por Discord, mi usuario es d3ext

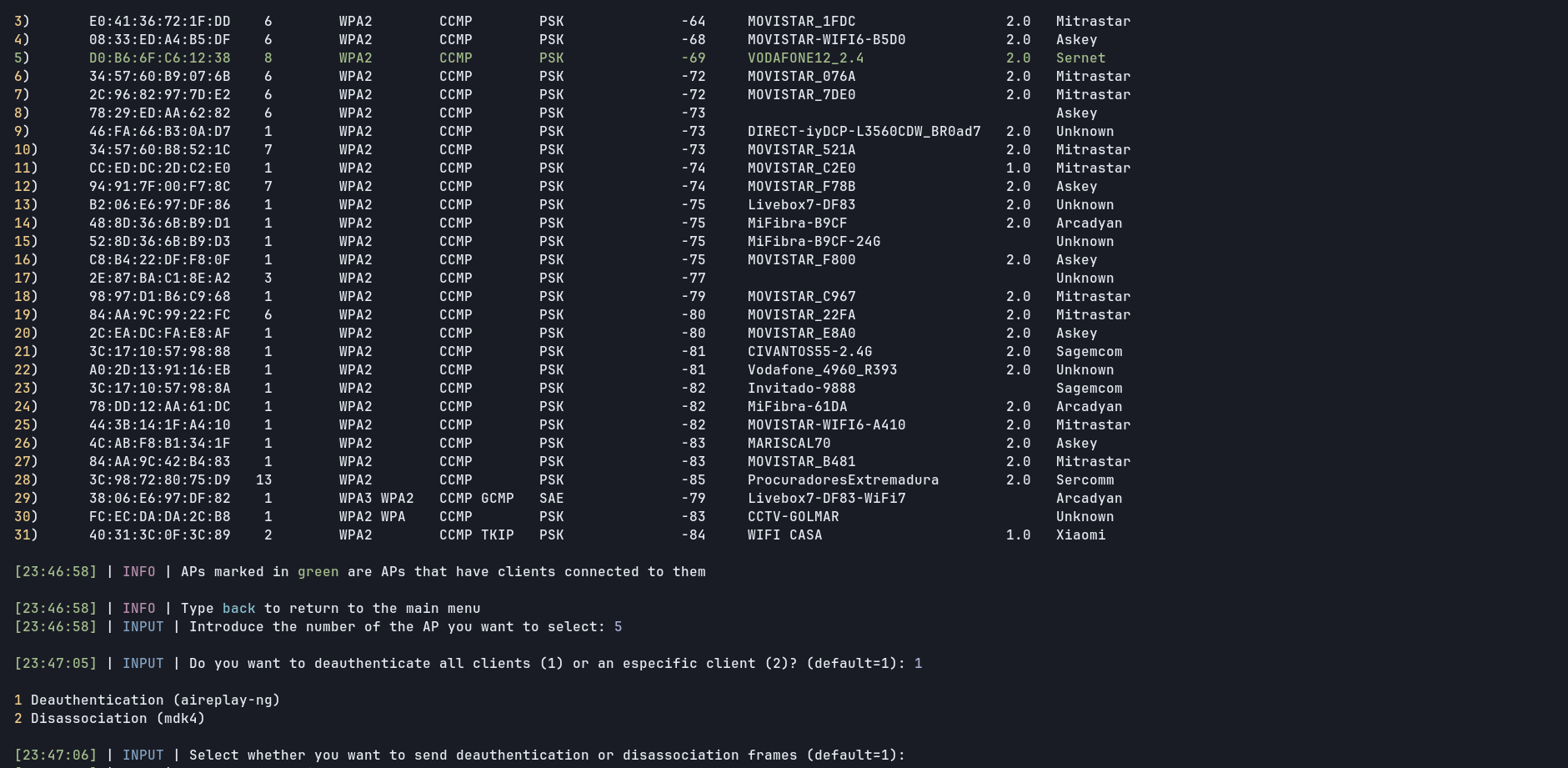

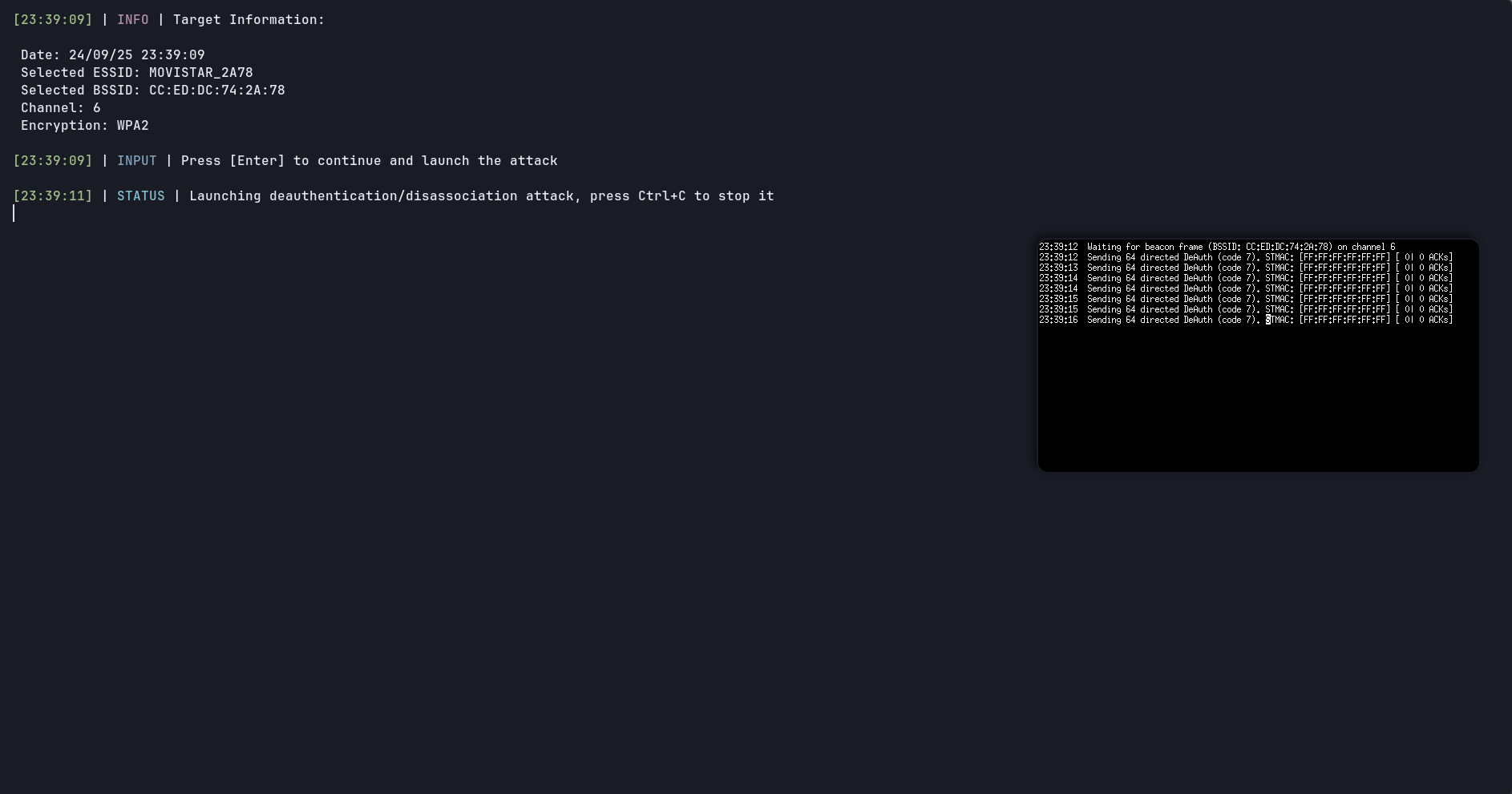

- Ataque de deautenticación

- Ataque de confusión WIDS

- Ataque de autenticación

- Ataque Beacon Flood

- Ataque TKIP (Michael Shutdown Exploitation)

- Ataque Pixie Dust

- Ataque de pin nulo

- Ataque de fuerza bruta de PIN

- Ataque ARP Replay

- Ataque HIRTE

- Ataque Caffe Latte

- Ataque de falsa autenticación

- Ataque de captura de handshake WPA/WPA2 (de forma pasiva)

- Ataque PMKID

- Ataque Evil Twin

Los diferentes ataques están explicados aquí en la Wiki del repositorio

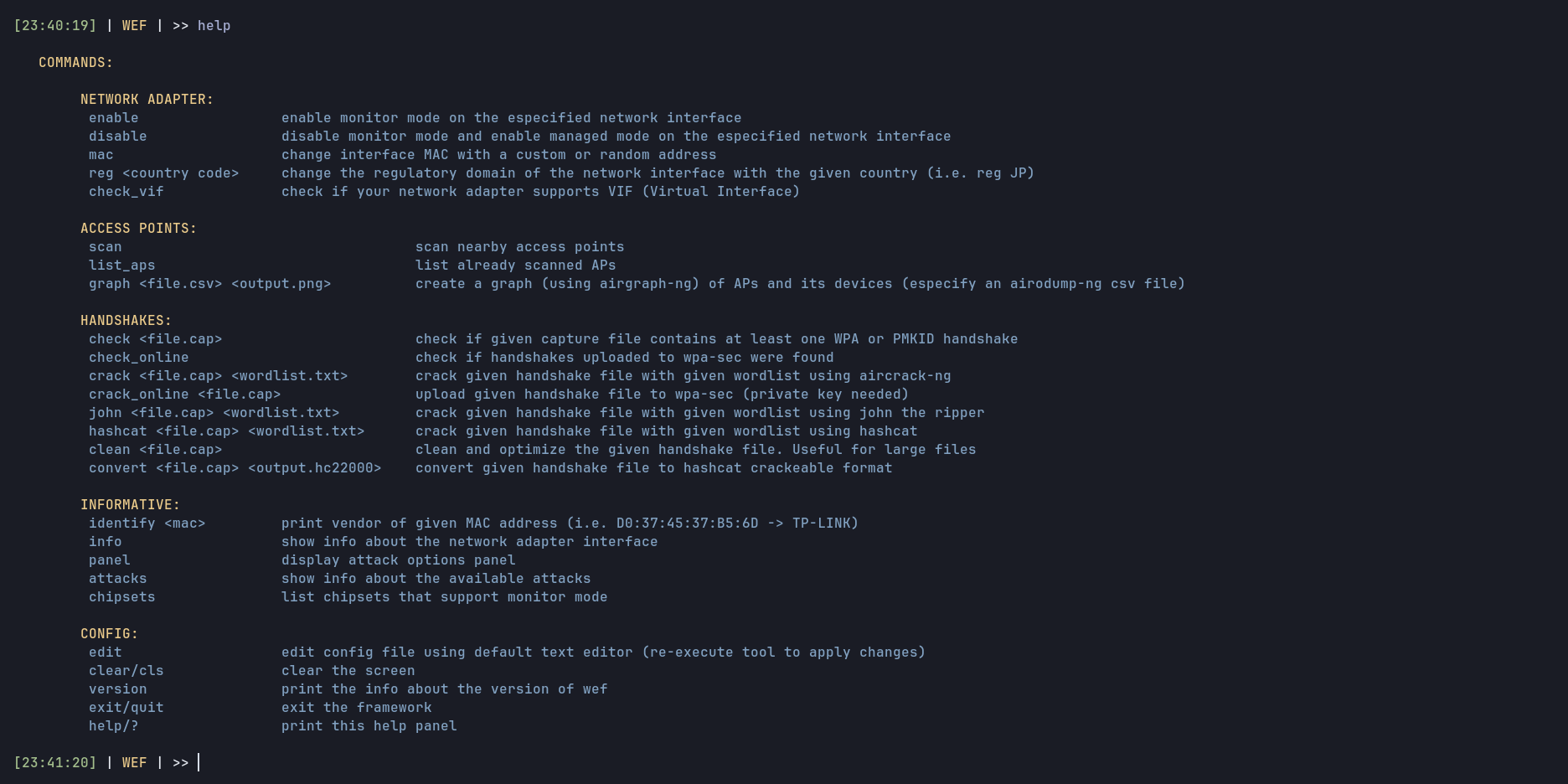

☑️ Ataques WPA/WPA2, WPS y WEP

☑️ Captura y crackeo automático de handshakes

☑️ Multiples plantillas para el ataque EvilTwin (en diferentes idiomas)

☑️ Activar/desactivar el modo monitor y randomizar la dirección MAC

☑️ 2.4 GHz y 5 GHz soportados

☑️ Logs informativos sobre los ataques (solo se registra del lado del usuario)

☑️ Diccionarios personalizados al crackear handshakes

☑️ Inglés y español soportados

Y mucho más

Como root

git clone https://github.com/D3Ext/WEF

cd WEF

bash wefEcha un ojo a la Wiki donde hay más información sobre la instalación

rm -rf /usr/share/wef \

/usr/bin/wefUso habitual del framework

wef -i wlan0 # El nombre de la interfaz puede ser diferentePanel de ayuda

__ _____ ___

\ \ / / __| __|

\ \/\/ /| _|| _|

\_/\_/ |___|_|

[WEF] WiFi Exploitation Framework 1.4

[*] Interfaces:

wlan0

ens33

Required parameters:

-i, --interface) The name of your network adapter interface in managed mode

Optional parameters:

-h, --help) Show this help panel

--version) Print the version and exit

Mira aquí para más información sobre como usar la herramienta y otros temas relacionados

Modo Pwnagotchi- Añadir logo a las plantillas del ataque EvilTwin automaticamente basado en el vendor

- Comprobar la compatibilidad con otros OS

Ataque KARMA- Probar en profundidad las funcionalidades implementadas

Más mejoras generalesMás lenguajes añadidos a las plantillas de Evil Twin

Mira CONTRIBUTING.md

Mira CHANGELOG.md

Gracias a ultrazar y a ErKbModifier por ayudarme con la herramienta <3

https://github.com/aircrack-ng/aircrack-ng

https://github.com/aircrack-ng/mdk4

https://github.com/v1s1t0r1sh3r3/airgeddon

https://github.com/FluxionNetwork/fluxion

https://github.com/P0cL4bs/wifipumpkin3

https://github.com/s0lst1c3/eaphammer

https://github.com/derv82/wifite2

https://github.com/wifiphisher/wifiphisher

https://github.com/ZerBea/hcxtools

https://github.com/ZerBea/hcxdumptool

https://github.com/Tylous/SniffAir

https://github.com/evilsocket/pwnagotchi

https://github.com/koutto/pi-pwnbox-rogueap

https://github.com/koutto/pi-pwnbox-rogueap/wiki/01.-WiFi-Basics

El creador no se hace cargo de:

- Uso ilegal del proyecto.

- Infracción legal por parte de terceros y usuarios.

- Acto maliciosos, capaz de causar daños a terceros, promovido por el usuario a través de este software.

Este proyecto está bajo licencia MIT

Copyright © 2024, D3Ext